Виртуальная частная сеть (VPN) позволяет вам безопасно подключаться к вашей частной сети из Интернета и защищает вас от интернет-атак и перехвата данных.

Чтобы установить и настроить VPN (или роль «Удаленный доступ») на сервере 2016, это многошаговый процесс, поскольку для успешной работы VPN необходимо настроить несколько параметров на стороне VPN-сервера.

Как установить и настроить VPN-сервер 2016 с настраиваемой политикой IPsec для соединения L2TP / IKEv2.

В этом пошаговом руководстве мы рассмотрим настройку VPN Server 2016 с использованием протокола туннелирования второго уровня (L2TP / IPSEC) с настраиваемым ключом PreShared для обеспечения более безопасных VPN-подключений.

Шаг 1. Добавьте роль удаленного доступа (VPN-доступ) на Server 2016.

Шаг 2. Настройте и включите маршрутизацию и удаленный доступ на сервере 2016.

Шаг 3. Включите политику IPsec для соединений L2TP / IKEv2.

Шаг 4. Настройте сервер сетевой политики.

Шаг 5. Включите соединения L2TP / IPsec за NAT.

Шаг 6. Проверьте, есть ли «IKE» Службы «Агент политики IPsec» работают.

Шаг 7. Разрешите L2TP / IPSEC-соединения с PreShared Key на сервере и клиенте.

Шаг 8. Выберите, какие пользователи будут иметь доступ к VPN.

Шаг 9. Настройте брандмауэр для разрешения доступа VPN.

Шаг 10. Подключитесь к VPN Server 2016 с клиентского компьютера Windows.

Шаг 1. Как добавить роль удаленного доступа (VPN-доступ) на сервере 2016 года.

Первым шагом для настройки Windows Server 2016 в качестве VPN-сервера является добавление Удаленный доступ роль {прямой доступ VPN (RAS) сервисы} к вашему Серверу 2016. *

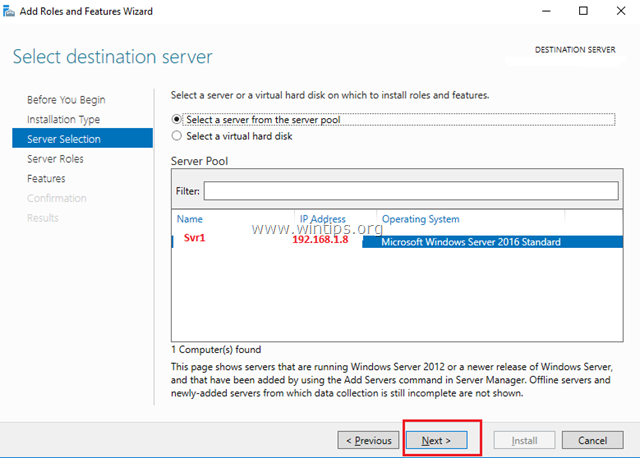

* Информация: для этого примера мы собираемся настроить VPN на компьютере под управлением Windows Server 2016 с именем «Srv1» и с IP-адресом «192.168.1.8».

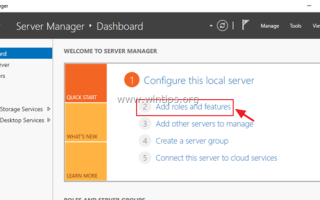

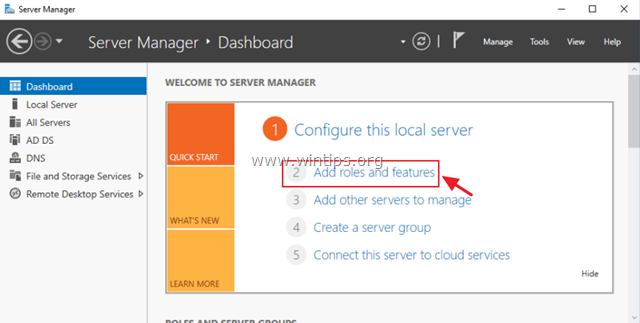

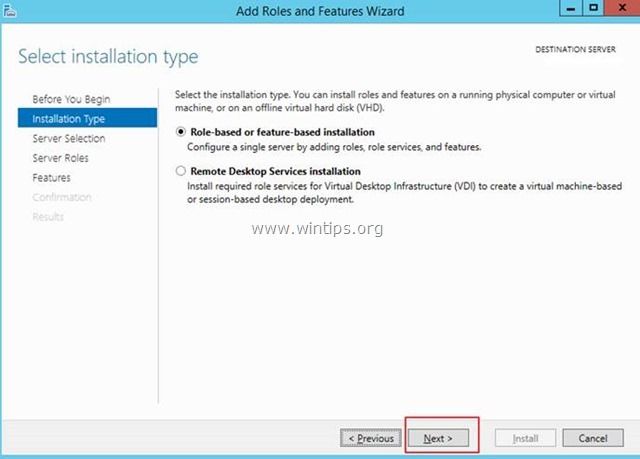

1. Чтобы установить роль VPN в Windows Server 2016, откройте «Диспетчер серверов» и нажмите Добавить роли и особенности.

2. На первом экране мастера добавления ролей и компонентов оставьте Ролевая или функциональная установка вариант и нажмите Следующий.

3. На следующем экране оставьте параметр по умолчанию «Выберите сервер из пула серверов«и нажмите Следующий.

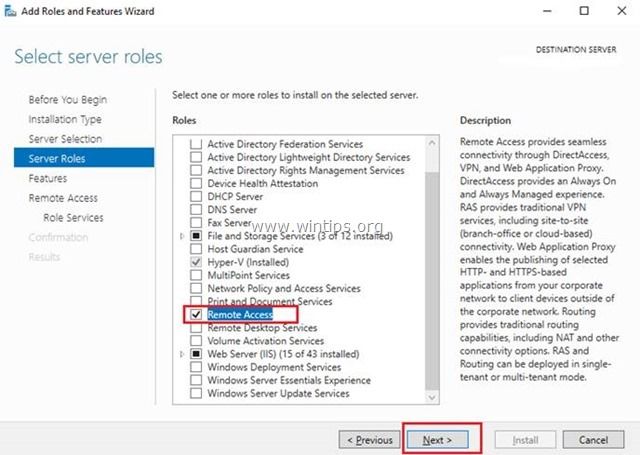

4. Затем выберите роль удаленного доступа и нажмите следующий.

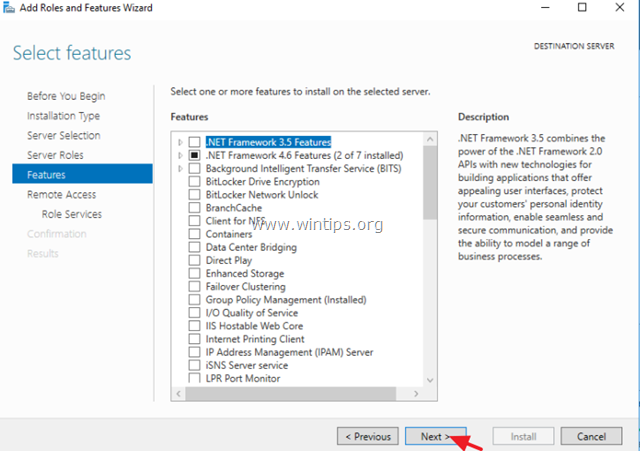

5. На экране «Функции» оставьте настройки по умолчанию и нажмите следующий.

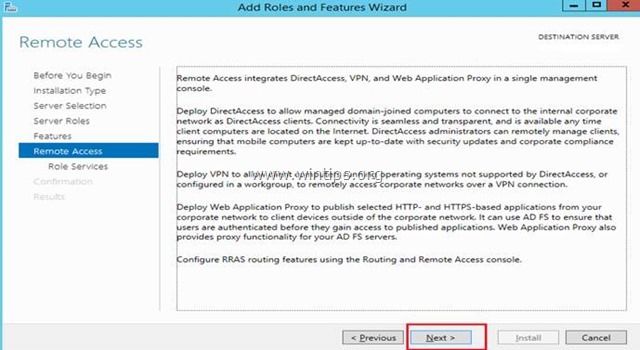

6. На информационном экране «Удаленный доступ» нажмите следующий.

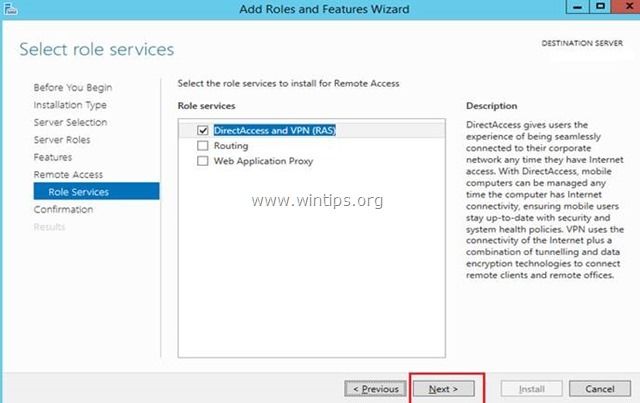

7. В разделе «Удаленные службы» выберите Прямой доступ и VPN (RAS) Ролевые службы, а затем нажмите следующий.

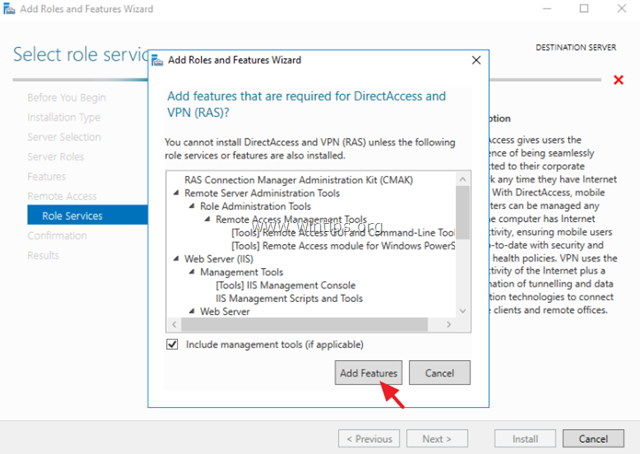

8. Затем нажмите Добавить функции.

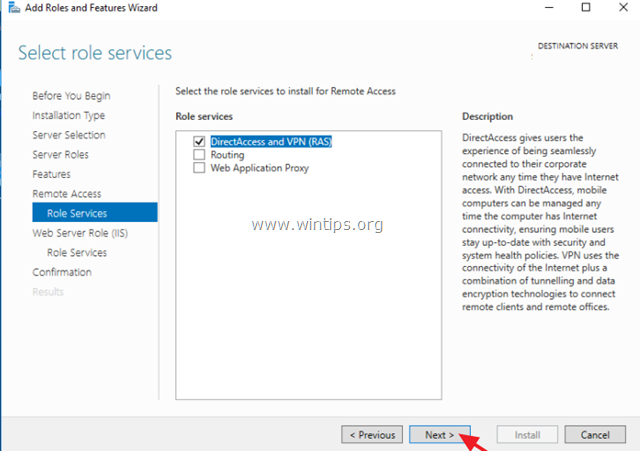

9. щелчок следующий опять таки.

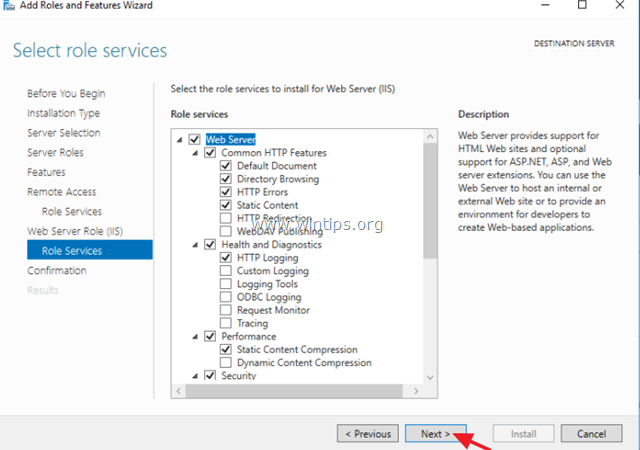

10. Оставьте настройки по умолчанию и нажмите следующий (дважды) на экранах «Роль веб-сервера (IIS)» и «Службы роли».

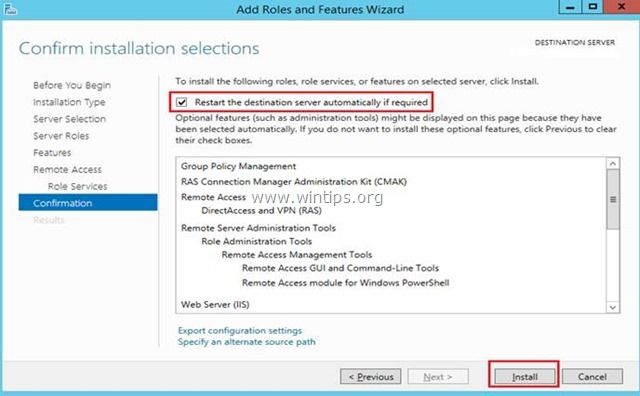

11. На экране «Подтверждение» выберите Перезагрузите сервер назначения автоматически (если требуется) и нажмите Установить.

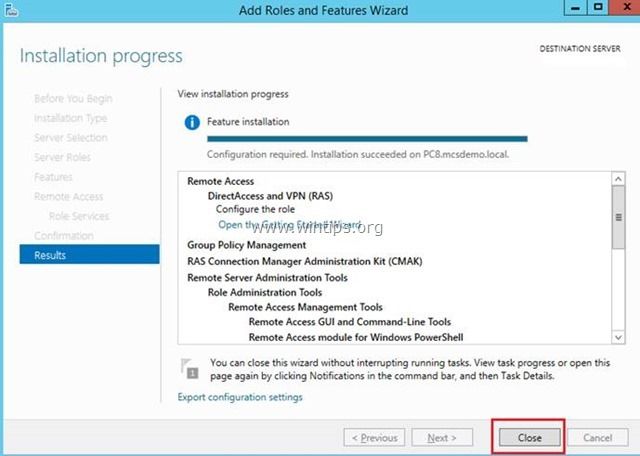

12. На последнем экране убедитесь, что установка роли удаленного доступа прошла успешно и близко Мастер.

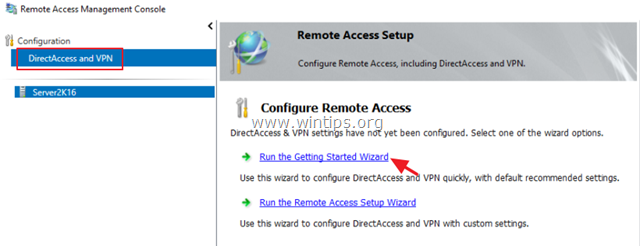

13. Затем (из диспетчера сервера) инструменты меню, нажмите на Управление удаленным доступом.

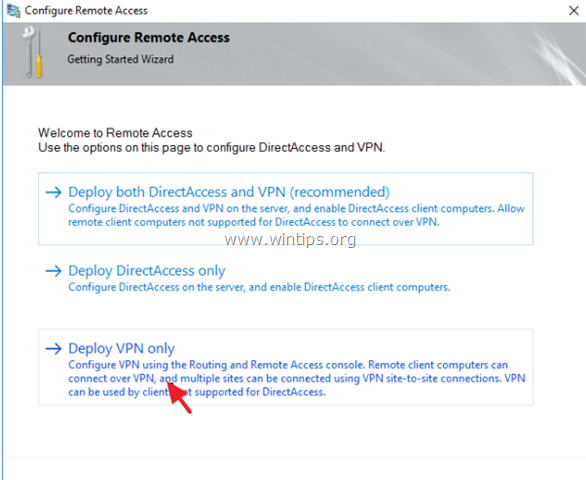

14. Выбрать Прямой доступ и VPN слева, а затем нажмите Запустите Мастер начала работы.

15. Затем нажмите Развернуть VPN только.

16. Продолжать часть 2 ниже, чтобы настроить маршрутизацию и удаленный доступ.

Шаг 2. Как настроить и включить маршрутизацию и удаленный доступ на сервере 2016.

Следующим шагом является включение и настройка VPN-доступа на нашем Сервере 2016. Для этого:

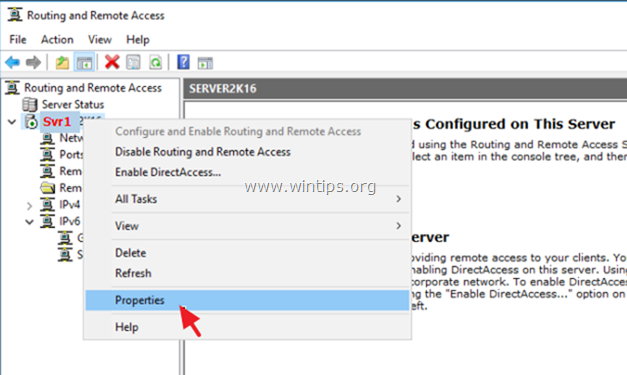

1. Щелкните правой кнопкой мыши на имени сервера и выберите Настройте и включите маршрутизацию и удаленный доступ. *

* Примечание: Вы также можете запустить настройки маршрутизации и удаленного доступа, используя следующий способ:

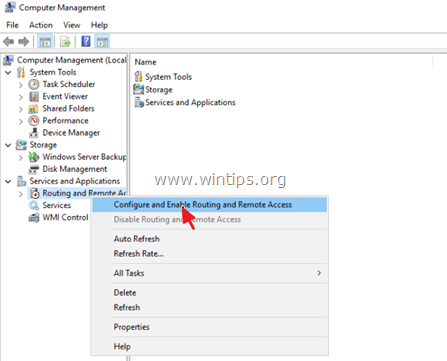

1. Откройте Диспетчер серверов и из инструменты меню, выберите Управление компьютером.

2. Разверните Услуги и приложения

3. Щелкните правой кнопкой мыши на Маршрутизация и удаленный доступ и выберите Настройте и включите маршрутизацию и удаленный доступ.

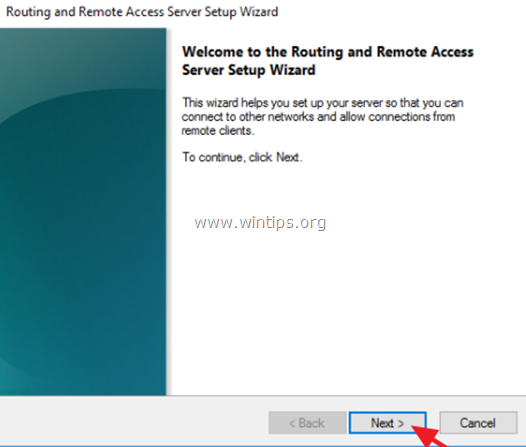

2. щелчок следующий в «Мастер настройки сервера маршрутизации и удаленного доступа».

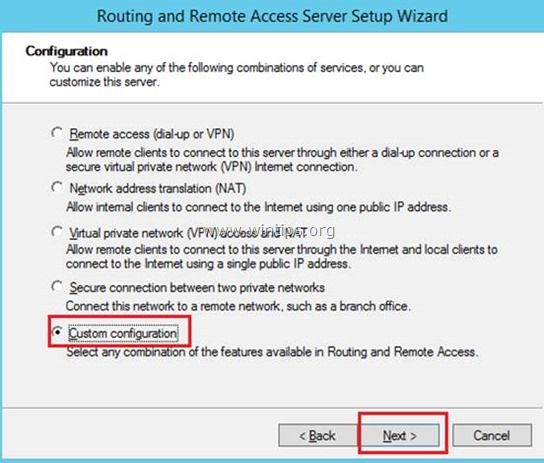

3. выберите Пользовательская конфигурация и нажмите Следующий.

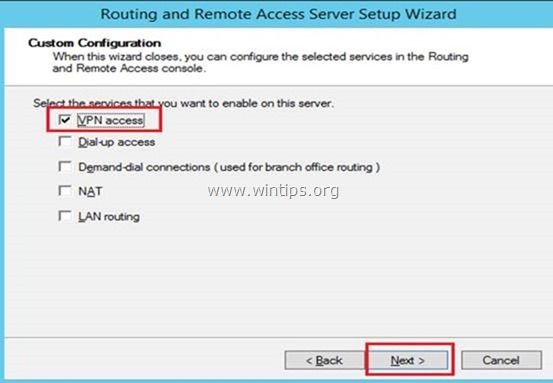

4. Выбрать VPN доступ только в этом случае и нажмите Следующий.

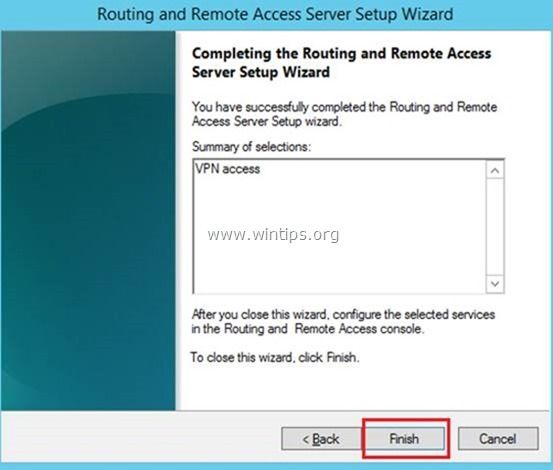

5. Наконец нажмите финиш.

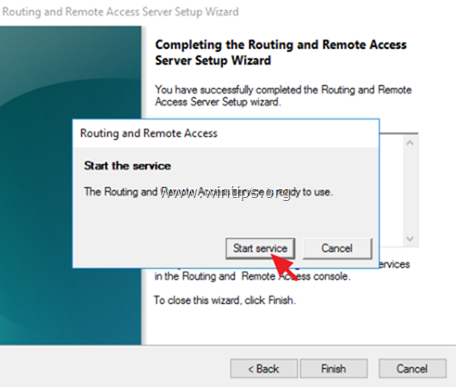

6. При появлении запроса на запуск службы нажмите Начало.

7. Теперь вы увидите зеленую стрелку рядом с именем вашего сервера (например, «Svr1» в этом примере).

Шаг 3. Как включить пользовательскую политику IPsec для соединений L2TP / IKEv2.

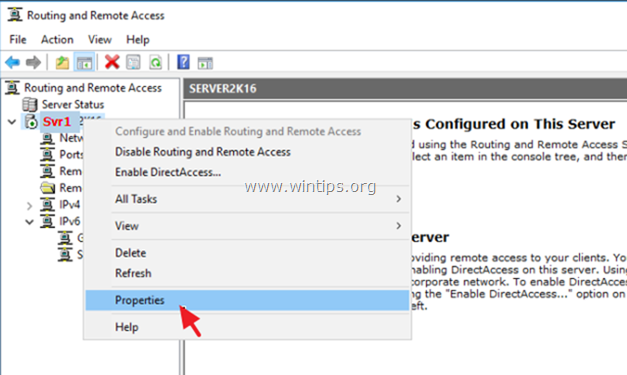

1. В Маршрутизация и удаленный доступ щелкните правой кнопкой мыши на имени вашего сервера и выберите Свойства.

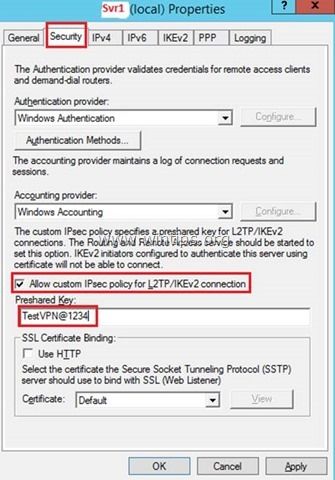

2. В Безопасность выберите вкладку Разрешить настраиваемую политику IPsec для соединения L2TP / IKEv2 и затем введите Предварительный ключ (для этого примера я набираю: «TestVPN @ 1234»).

3. Затем нажмите Методы аутентификации кнопку (выше) и убедитесь, что Microsoft зашифрованная аутентификация версии 2 (MS-CHAP v2) выбран, а затем нажмите ХОРОШО.

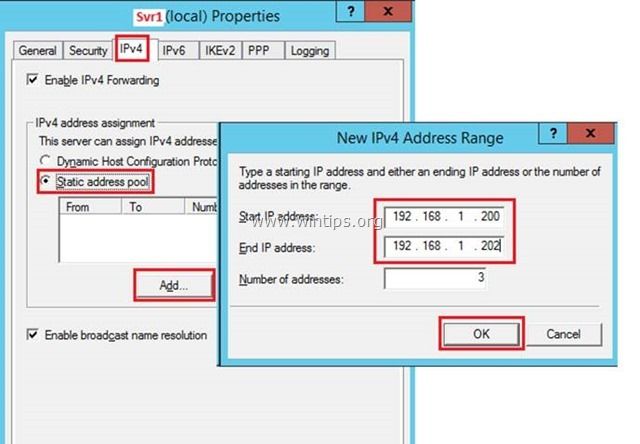

4. Теперь выберите IPv4 выберите вкладку Статический адресный пул и нажмите Добавлять.

5. Здесь введите диапазон IP-адресов, который будет назначен клиентам, подключенным к VPN, и нажмите хорошо (дважды), чтобы закрыть все окна.

например Для этого примера мы будем использовать диапазон IP-адресов: 192.168.1.200 — 192.168.1.202.

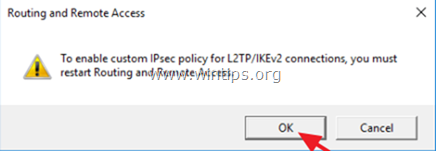

6. Когда появится всплывающее сообщение: «Чтобы включить настраиваемую политику IPsec для соединений L2TP / IKEv2, необходимо перезапустить маршрутизацию и удаленный доступ», нажмите хорошо.

7. Наконец щелкните правой кнопкой мыши на своем сервере (например, «Svr1») и выберите Все задачи> Перезагрузить.

Шаг 4. Как настроить сервер сетевой политики.

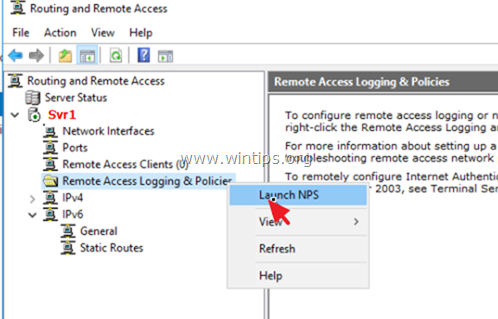

1. Чтобы настроить сервер сетевой политики, щелкните правой кнопкой мыши Ведение журнала удаленного доступа и политики и выберите Запустить NPS

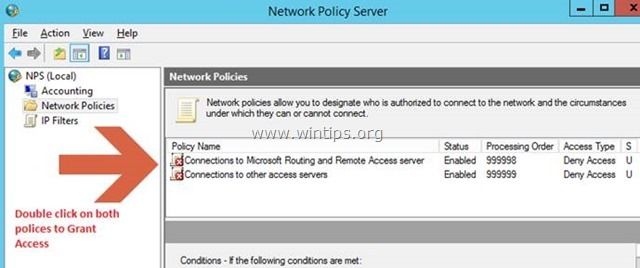

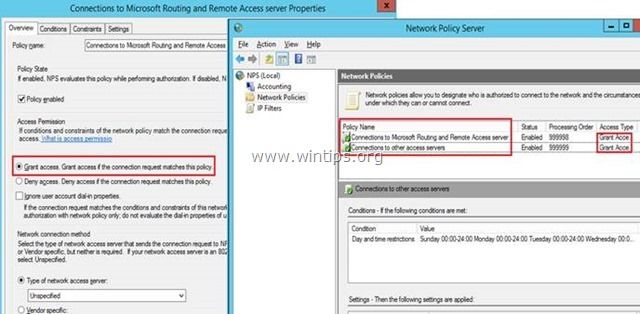

2. На NPS (Местный) Выбрать Сетевые политики. Здесь вы увидите, что политики имеют красный ИКС.

3. Дважды щелкните по каждой политике и измените с Запретить доступ к Предоставление доступа и нажмите ХОРОШО.

Шаг 5. Как включить соединения L2TP / IPsec за NAT.

По умолчанию современные клиенты Windows (Windows 10, 8, 7 или Vista) и Windows Server 2016, 2012 Операционные системы 2008 не поддерживают соединения L2TP / IPsec, если компьютер Windows или сервер VPN расположены за NAT. Чтобы обойти эту проблему, вы должны изменить реестр следующим образом:

1. Одновременно нажмите Windows ![]() + р ключи, чтобы открыть окно запуска команды.

+ р ключи, чтобы открыть окно запуска команды.

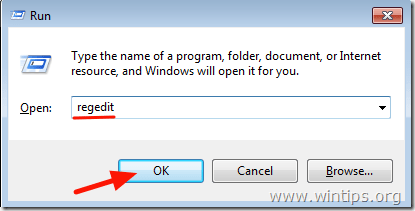

2. Тип смерзаться и нажмите Войти.

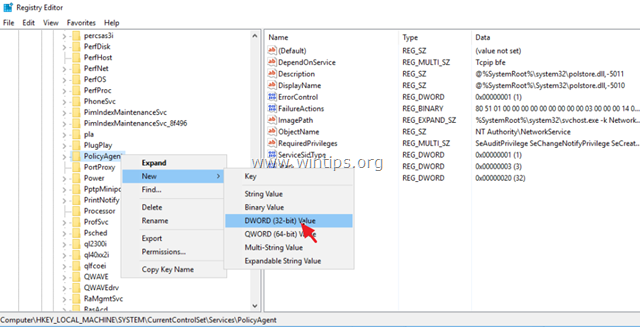

3. На левой панели перейдите к этой клавише:

- HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Sevices \ PolicyAgent

4. Щелкните правой кнопкой мыши на PolicyAgent и выберите новый -> DWORD (32 бит) Значение.

5. Для нового имени ключа введите: AssumeUDPEncapsulationContextOnSendRule и нажмите Войти.

* Примечание: значение должно вводиться всеми заглавными буквами и без пробелов.

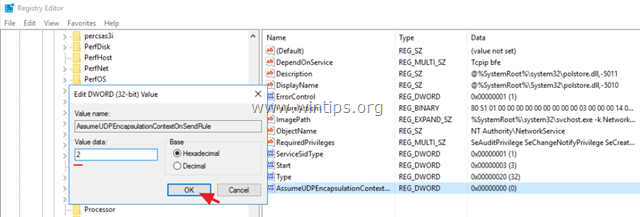

6. Дважды щелкните этот новый ключ DWORD и введите данные значения: 2

7. близко Редактор реестра. *

* Важный: Если у вас возникают проблемы при подключении к вашему VPN-серверу с клиентского компьютера Windows (Windows Vista, 7, 8, 10 и 2008 Server), вам необходимо добавить значение «AssumeUDPEncapsulationContextOnSendRule» в следующем разделе реестра, а затем перезагрузить машина:

- HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ PolicyAgent

8. Перезагрузка VPN-сервер.

Шаг 6. Убедитесь, что IKE Службы агента политики IPsec работают.

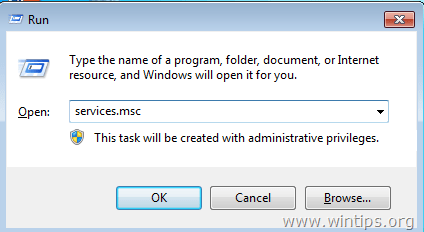

После перезагрузки перейдите в панель управления службами и убедитесь, что следующие службы запущены и работают. Для этого:

1. Одновременно нажмите Windows ![]() + р ключи, чтобы открыть окно запуска команды.

+ р ключи, чтобы открыть окно запуска команды.

2. В командной строке запуска введите: services.msc и нажмите Войти.

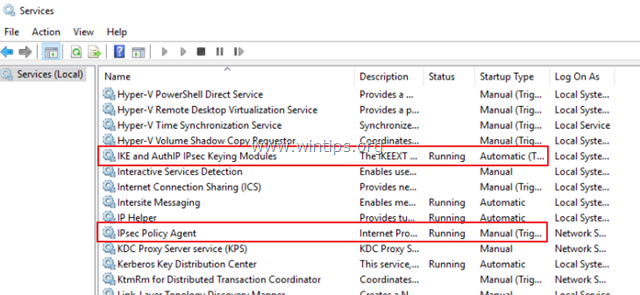

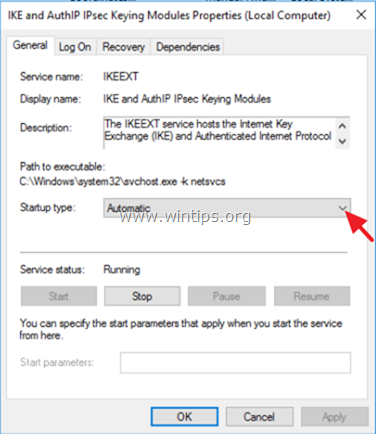

3. Убедитесь, что запущены следующие службы: *

- Модули ключей IKE и AuthIP IPsec

- Агент политики IPsec

* Заметки:

1. Если вышеперечисленные службы не запущены, дважды щелкните по каждой службе и установите Тип запуска в автоматическая. Затем нажмите хорошо а также перезапуск сервер.

2. Вы должны убедиться, что вышеуказанные службы также работают на клиентском компьютере Windows.

Шаг 7. Разрешите L2TP / IPSEC-соединения с PreShared Key на сервере и клиенте.

Теперь мы должны разрешить L2TP-соединения с пользовательским предварительным ключом как на сервере 2016, так и на клиенте Windows. Для этого:

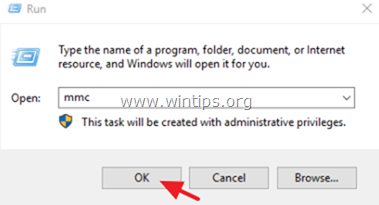

1. Одновременно нажмите Windows ![]() + р ключи, чтобы открыть окно запуска команды.

+ р ключи, чтобы открыть окно запуска команды.

2. В командной строке запуска введите: ММС и нажмите Войти.

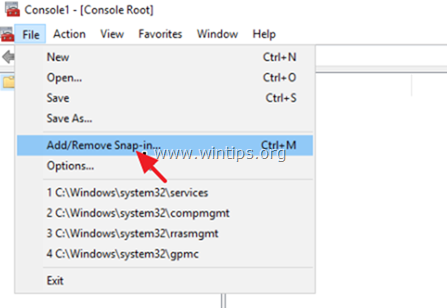

3. От файл выберите Добавить / удалить оснастку.

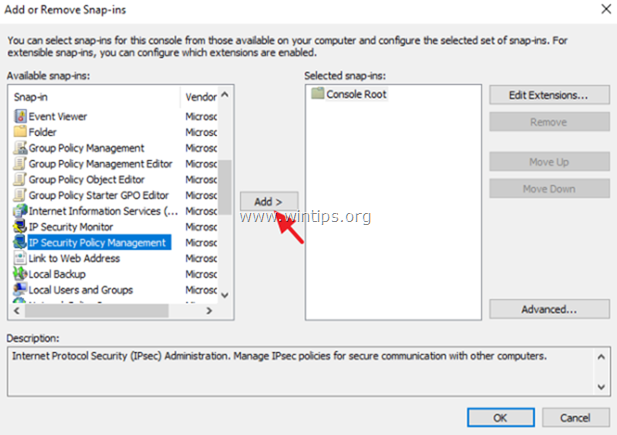

4. Выберите Управление политикой безопасности IP и нажмите на Добавлять.

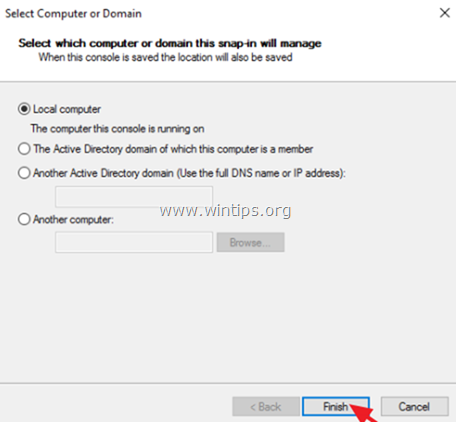

5. Оставлять Локальный компьютер на экране «Выберите компьютер или домен» и нажмите Финиш.

6. щелчок хорошо еще раз, чтобы закрыть окно «Add Remove Snap ins».

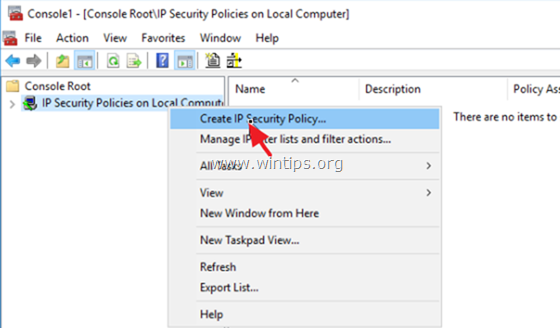

7. Щелкните правой кнопкой мыши на Политики IP-безопасности на локальном компьютере и выберите Создать политику безопасности IP …

8. щелчок следующий в «Мастере политики безопасности IP».

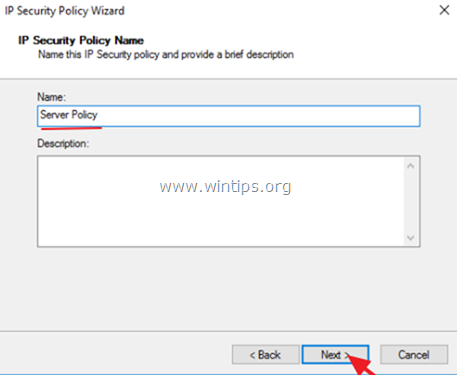

9. Теперь введите имя для новой политики (например, «Политика сервера») и нажмите следующий.

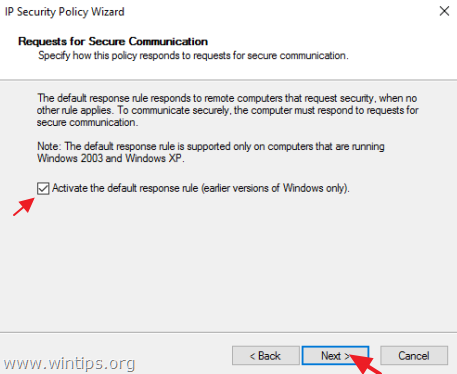

10. На следующем экране мы выберем Активируйте правило ответа по умолчанию если у вас есть клиент Widows XP и следующий.

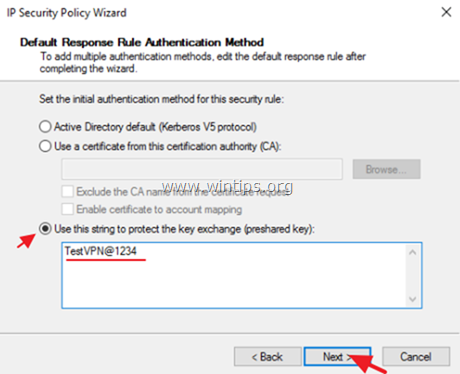

11. Затем на Метод аутентификации правила ответа по умолчанию Выбрать Используйте эту строку для защиты обмена ключами и затем введите Предварительный ключ (например, «TestVPN @ 1234» в этом примере). Когда закончите, нажмите следующий.

12. На следующем экране снимите флажок Флажок Изменить свойства и нажмите на Финиш.

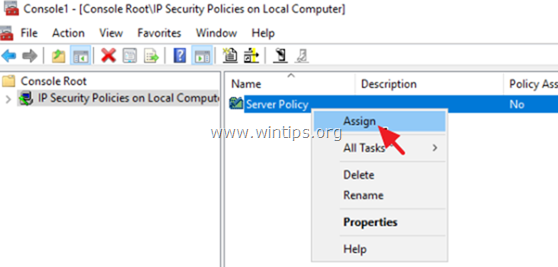

13. Затем щелкните правой кнопкой мыши на Политика сервера и нажмите на Присвоить.

14. близко MMC без сохранения настройки консоли на Console1.

15. Перезагрузка сервер. *

* Примечание. Не забудьте также внести изменения в клиентские компьютеры Windows.

Шаг 8. Как выбрать, какие пользователи будут иметь VPN-доступ.

Теперь пришло время указать, какие пользователи смогут подключаться к VPN-серверу (разрешения Dial-IN).

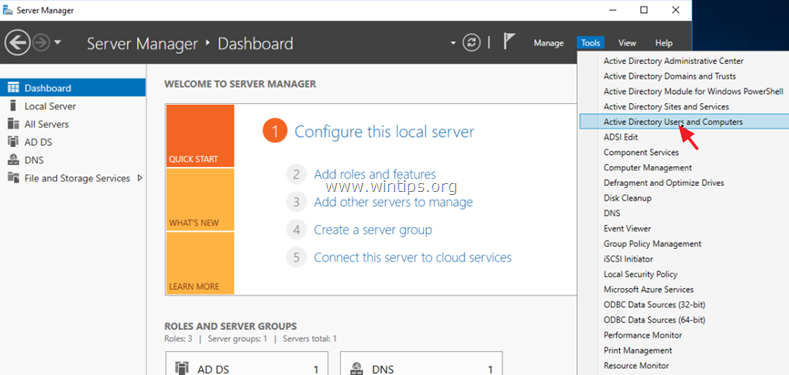

1. открыто Диспетчер серверов.

2. От инструменты меню, выберите Active Directory — пользователи и компьютеры. *

* Примечание. Если ваш сервер не принадлежит домену, перейдите по ссылке Управление компьютером -> Локальные пользователи и группы.

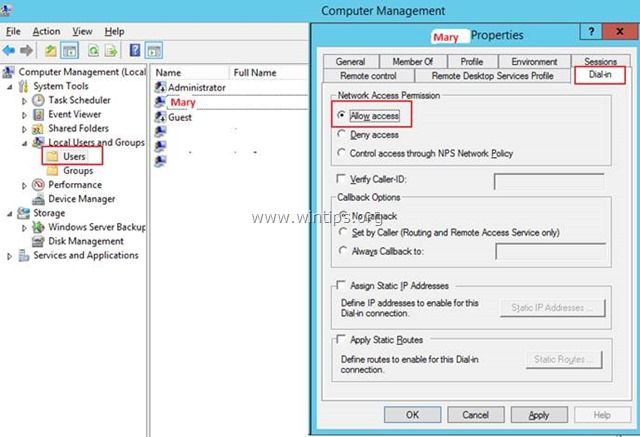

3. Выбрать пользователей и дважды щелкните по пользователю, которому вы хотите разрешить доступ VPN.

4. Выберите Ввести номер вкладка и выберите Разрешить доступ. Затем нажмите хорошо.

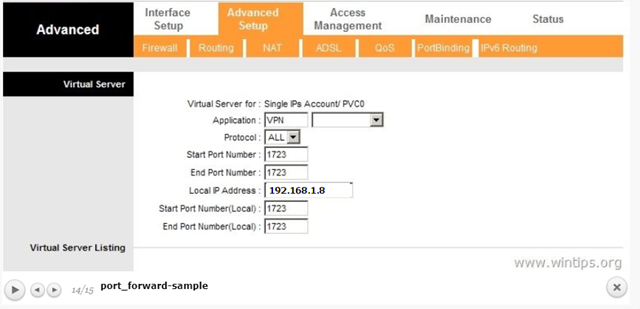

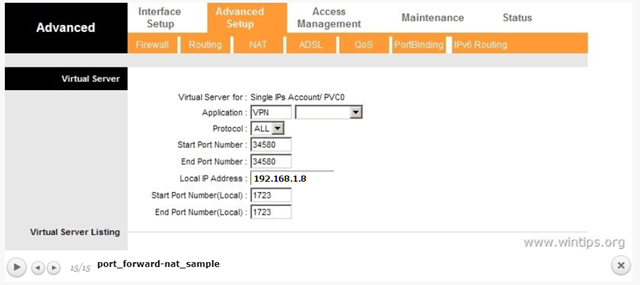

Шаг 9. Как настроить брандмауэр для разрешения доступа VPN (переадресация портов).

Следующим шагом будет разрешение VPN-подключений в брандмауэре.

1. В верхней части нашего браузера введите IP-адрес вашего маршрутизатора: (например, «http://192.168.1.1» в этом примере) и войдите в веб-интерфейс маршрутизатора.

2. В настройках конфигурации маршрутизатора перенаправьте порт 1723 на IP-адрес компьютера, на котором вы создали новое входящее соединение, и который действует как VPN-сервер. (См. Руководство вашего маршрутизатора о том, как настроить переадресацию портов).

- Например, если компьютер, на котором вы создали входящее (VPN) соединение, имеет IP-адрес 192.168.1.8, вам необходимо перенаправить порт 1723 на этот IP-адрес.

— Если вы хотите обеспечить максимальную безопасность, вы можете использовать другой неиспользуемый внешний порт для VPN-подключений (диапазон портов: 1-65535). См. Эту статью, чтобы найти неиспользуемый порт: Список номеров портов TCP и UDP

- Например, если вы укажете случайный (неиспользуемый) порт 34580 для входящих VPN-подключений, вы будете защищены от вредоносных программ, которые сканируют хорошо известные открытые сетевые порты, а затем подвергают риску вашу сеть.

Вы сделали!

Дополнительные инструкции:

- Чтобы иметь возможность подключаться к вашему VPN-серверу на расстоянии, вы должны знать общедоступный IP-адрес VPN-сервера. Чтобы найти общедоступный IP-адрес (с ПК с VPN-сервером), перейдите по этой ссылке: http://www.whatismyip.com/

- Чтобы вы всегда могли подключиться к своему VPN-серверу, лучше иметь статический публичный IP-адрес. Чтобы получить статический публичный IP-адрес, вы должны связаться с вашим интернет-провайдером. Если вы не хотите платить за статический IP-адрес, вы можете настроить бесплатную службу динамического DNS (например, no-ip.) На стороне вашего маршрутизатора (VPN-сервер).

- Для настройки нового VPN-соединения на вашем клиентском компьютере см. Следующие инструкции: Как настроить VPN-клиент.

Шаг 10. Как подключиться к VPN Server 2016 с клиентского компьютера Windows.

Теперь пришло время подключиться к нашему VPN Server 2006 с клиентского компьютера.

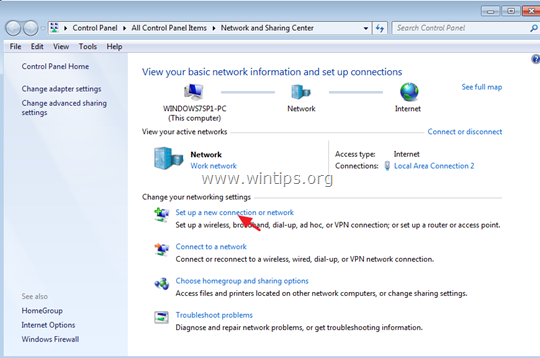

1. Откройте Центр управления сетями и общим доступом.

2. щелчок Создать новое соединение или сеть

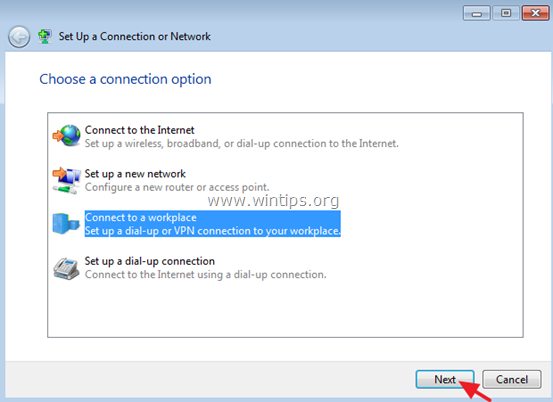

3. Выбрать Подключиться к рабочему месту и нажмите Следующий.

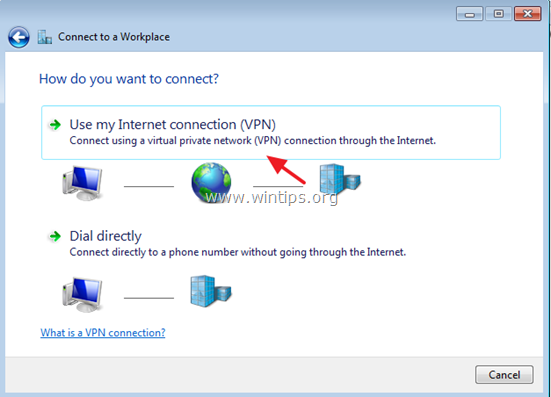

4. Затем выберите Используйте мое интернет-соединение (VPN).

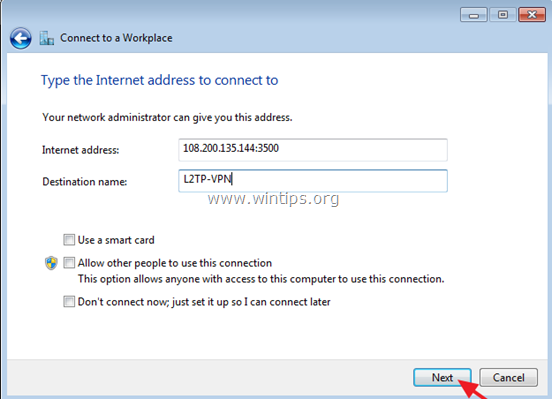

5. На следующем экране введите Общедоступный IP-адрес сервера VPN и VPN-порт, который вы назначили на стороне маршрутизатора, а затем нажмите Создайте.

например Если внешний IP-адрес: 108.200.135.144, и вы назначили порт 35000 для VPN, введите: 108.200.135.144:3500 в поле Интернет-адрес. В качестве имени получателя введите любое имя (например, «L2TP-VPN»).

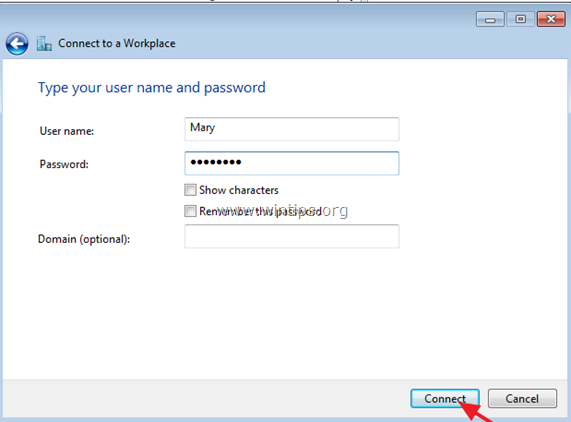

6. Введите имя пользователя и пароль для VPN-подключения и нажмите Connect.

7. Если вы настроите VPN на клиентском компьютере с Windows 7, он попытается подключиться. Нажмите Пропускать а затем нажмите близко, потому что вам нужно указать некоторые дополнительные настройки для подключения VPN.

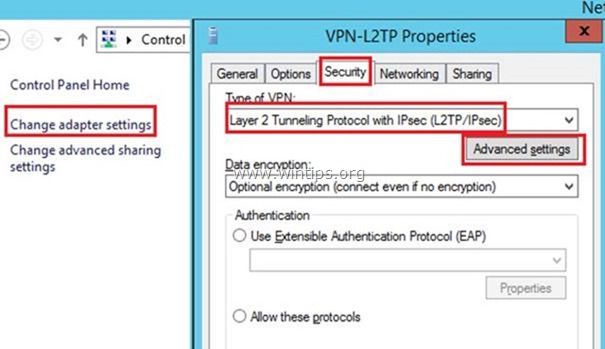

8. В Центре управления сетями и общим доступом нажмите на Измените настройки адаптера слева.

9. Щелкните правой кнопкой мыши новое VPN-соединение (например, «L2TP-VPN») и выберите свойства.

10. Выберите Безопасность вкладка и выберите Уровень 2 (Туннельный протокол с IPsec (L2TP / IPsec) а затем нажмите на Расширенные настройки.

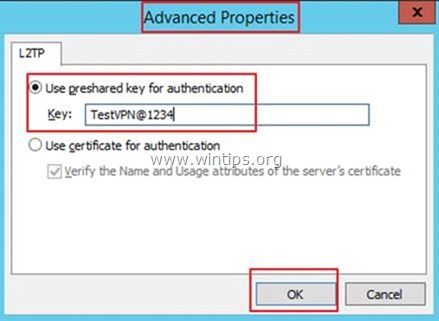

11. В разделе «Дополнительные настройки» введите предварительный ключ (например, «TestVPN @ 1234» в этом примере) и нажмите хорошо

12. Затем нажмите на Разрешить эти протоколы и выберите Microsoft CHAP версии 2 (MS-CHAP v2)

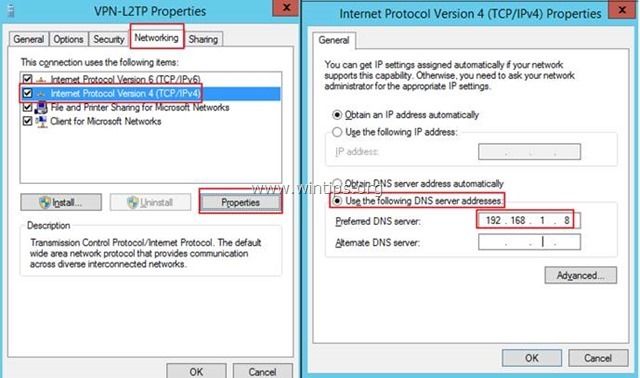

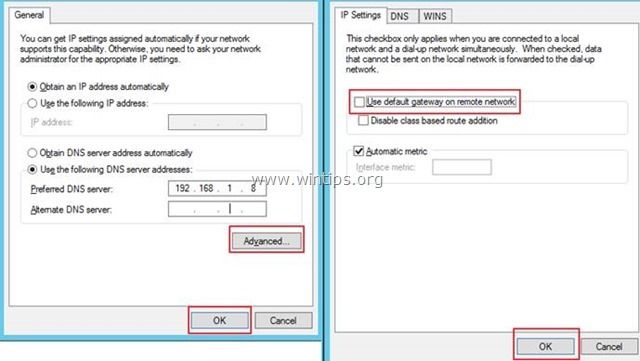

13. Затем выберите сетей Вкладка. Мы дважды щелкнем на Интернет-протокол версии 4 (TCP / IPv4) открыть свой свойства.

14. Для Предпочитаемый DNS-сервер введите Локальный IP-адрес VPN-сервера (например, в этом примере «192.168.1.8»).

15. Затем нажмите кнопку «Дополнительно» и снимите флажок Использовать шлюз по умолчанию в удаленной сети потому что мы хотим отделить наш интернет-браузер на ПК от VPN-соединения.

16. Наконец нажмите хорошо постоянно закрывать все окна.

17. Теперь дважды щелкните на новом VPN-соединении и нажмите Connect, подключиться к вашему рабочему месту.

Это оно! Дайте мне знать, если это руководство помогло вам, оставив свой комментарий о вашем опыте. Пожалуйста, любите и делитесь этим руководством, чтобы помочь другим.