16 февраля Сервер 2012

За последние 6 месяцев я участвовал во многих установках Direct Access, некоторые из которых были отдельными серверами, а некоторые были более крупными кластерными развертываниями Direct Access. Через несколько недель я всегда здесь, чтобы был записан вызов поддержки, как показано ниже.

Я не могу пропинговать своих клиентов прямого доступа … Я не могу отправить обновления своим клиентам прямого доступа … Я не могу RDP своим клиентам прямого доступа и т. Д.

Причина, по которой люди регистрируют эти вызовы, заключается в том, что они не понимают технологию, лежащую в основе прямого доступа. Прямой доступ использует IPV6 для подключения к вашему серверу прямого доступа. Если у вас нет собственной сети IPV6, вы будете использовать преобразование 6to4, когда клиент прямого доступа подключается к сети, как только в сети он использует стандартный DNS. Таким образом, внешний клиент может общаться с чем угодно внутри, однако такой конвертации 4to6 не существует … поэтому любые внутренние серверы или клиенты НЕ МОГУТ инициировать связь обратно с конечной точкой прямого доступа, все подключения запускаются извне.

Вот несколько сценариев, которые объясняют эту ситуацию дальше:

- Клиенты прямого доступа могут загружать обновления антивируса с вашего сервера обновлений антивируса, такого как Mcafee, но если вам нужно быстро развернуть обновление, антивирусный сервер не может общаться с клиентами прямого доступа.

- Ваши клиенты прямого доступа могут использовать RDP в вашей сети для использования ресурсов, но вы не можете предлагать удаленную помощь той же конечной точке, что и RDP по адресу IPV6, который есть у конечной точки.

Чтобы поместить это в одну строку, вы не можете инициировать контакт с клиентами прямого доступа, если ваша сеть не является собственным IPV6. Тем не менее, существует обходной путь, мы можем настроить ISATAP, чтобы позволить серверам «управлять» / подключаться к нашим клиентам прямого доступа, в следующих шагах мы настраиваем «селективную среду ISATAP», которая позволит отдельным серверам в группе управлять.

Прямой доступ — настройка селективной среды ISATAP

- Сначала нам нужно создать новую запись A, которая указывает на наш сервер прямого доступа. замещать domain.com с вашим собственным доменом и заменить techieshelpisatap с вашим доменным именем IASTAP, например;

techieshelpISATAP.domain.com

- Теперь нам нужно создать группу безопасности, мы делаем любой сервер, которым мы хотим «управлять», членом этой группы, называем группу DAManageOUT.

DAManageOUT

- Теперь в управлении групповой политикой создайте новый объект групповой политики и назовите его ISATAP прямого доступа, в настройках области действия удалите Аутентифицированные пользователи и добавить DAManageOUT группа, установите параметры объекта групповой политики в Настройки конфигурации пользователя отключены.

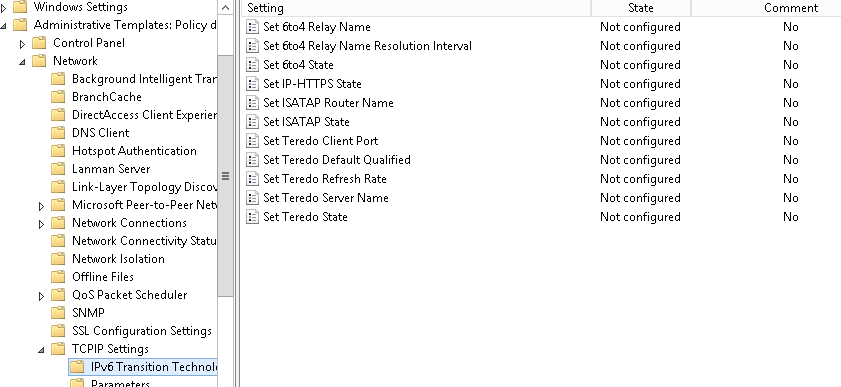

- Теперь перейдите к Конфигурация компьютера | Политики | Административные шаблоны | Сеть | Настройки TCPIP | Переходные технологии IPv6. Включите следующее:

Имя маршрутизатора ISATAP: Включено

Введите имя маршрутизатора, чтобы быть записью A, которую мы создали ранее, в моем случае это был TechieshelpISATAP.domain.com.ISATAP State: Включено

- Наконец перезагрузите любой сервер, который вы добавили в свою группу безопасности, а также любого клиента, который вам требуется для использования этого сервера, убедитесь, что объект групповой политики распространяется.