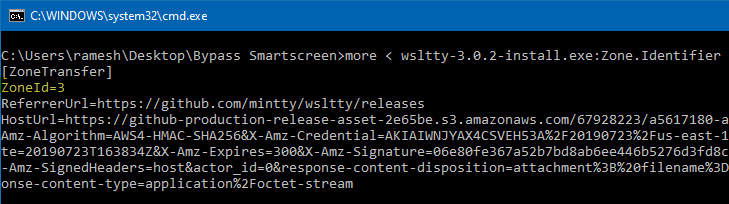

При загрузке файла, загруженного из Интернета, Windows добавляет в файл идентификатор зоны или марку Интернета как поток NTFS. Таким образом, при запуске файла Windows SmartScreen проверяет, есть ли альтернативный поток данных идентификатора зоны, прикрепленный к файлу. Если ZoneId=3 ADS данных присутствует, Windows определяет, что файл был загружен из Интернета, и SmartScreen выполняет проверку репутации при запуске файла.

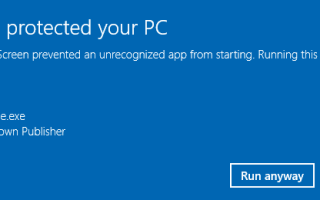

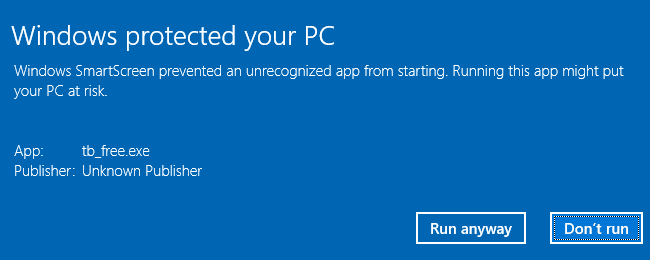

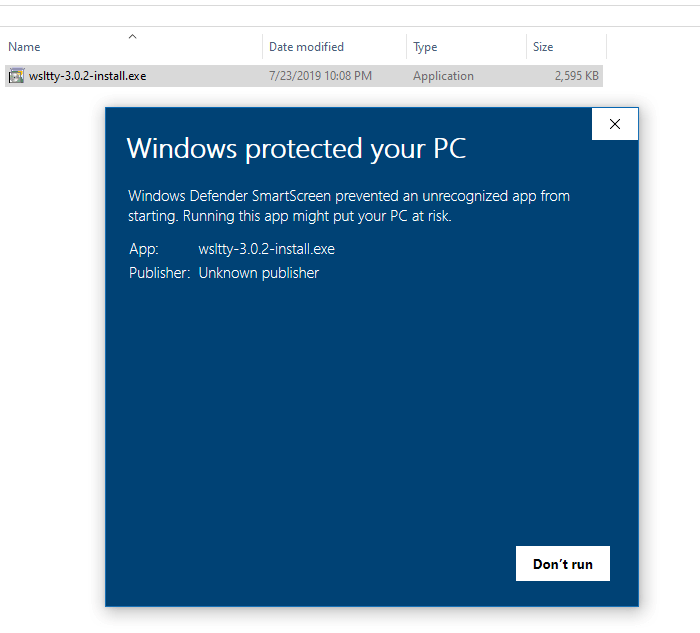

Если файл имеет плохую репутацию в соответствии с сервером Microsoft SmartScreen, советуем не запускать файл, так как есть возможность запустить файл в любом случае, несмотря на предупреждение. Предупреждение гласит Windows защитила ваш компьютер. Windows SmartScreen препятствовал запуску нераспознанного приложения. Запуск этого приложения может поставить ваш компьютер под угрозу.

ID зоны 3 представляет «Интернет-зону». Если вы загрузили файл с помощью браузеров Chrome или Chrome, вы также увидите данные ReferrerUrl и HostUrl в потоке NTFS.

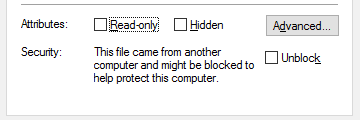

Чтобы отключить SmartScreen, вы обычно щелкаете правой кнопкой мыши на файле, нажимаете «Свойства», устанавливаете флажок «Разблокировать» и нажимаете «ОК».

Но если у вас есть Скрыть механизмы для удаления информации о зоне политика, расположенная под узлом Конфигурация пользователя → Компоненты Windows → Менеджер вложений в редакторе групповой политики, Разблокировать опция будет отсутствовать на вкладке свойств файла.

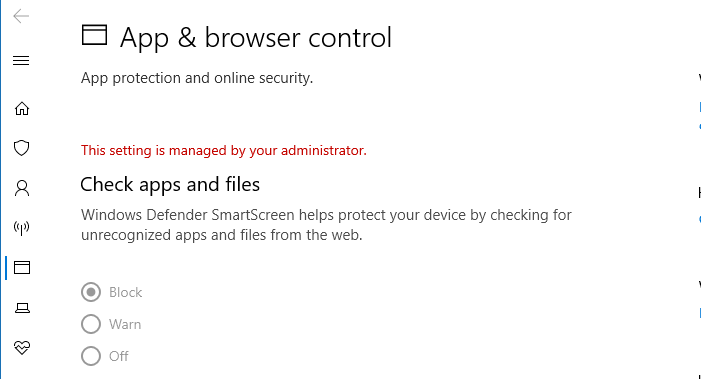

Кроме того, групповая политика SmartScreen может быть настроена таким образом, что вы все равно не получаете опцию Запустить, а пользователи не могут отключить SmartScreen через пользовательский интерфейс настроек Windows 10.

Соответствующий параметр политики Настроить Защитник Windows SmartScreen под Конфигурация компьютера → Компоненты Windows → Проводник.

Установка его в Предупредить и предотвратить обход удаляет Все равно беги вариант.

Соответствующие параметры реестра для двух вышеуказанных политик приведены ниже:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Attachments Value: HideZoneInfoOnProperties Type: REG_DWORD, Data: 1 HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\System Value: EnableSmartScreen Type: REG_DWORD, Data: 1 HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\System Value: ShellSmartScreenLevel Type: REG_SZ, Data: Block

Обход SmartScreen, даже если он включен через групповую политику

Однако даже с настроенными вышеупомянутыми политиками существует лазейка для обхода SmartScreen с использованием значения реестра, которое можно настроить для каждого пользователя, т. Е. В разделе HKEY_CURRENT_USER.

Допустим, вы получаете этот экран при запуске загруженного установщика на вашем компьютере с Windows 10.

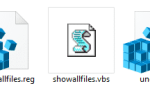

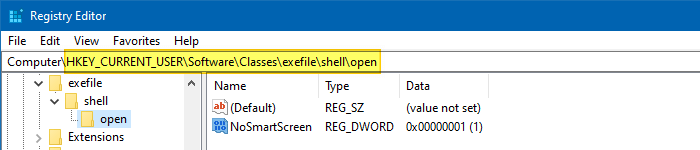

Чтобы обойти SmartScreen, создайте DWORD (32-разрядное) значение с именем NoSmartScreen в следующем разделе реестра:

HKEY_CURRENT_USER\Software\Classes\exefile\shell\open

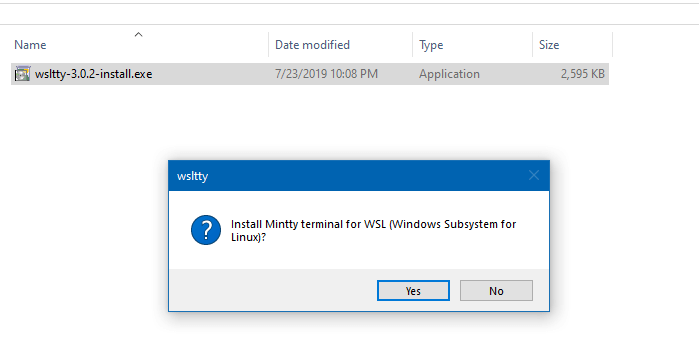

Теперь файл запускается без проверки SmartScreen!

Еще один способ предотвратить использование SmartScreen — удалить информацию о зоне с помощью PowerShell (поскольку параметр «Разблокировать» в свойствах файла теперь скрыт с помощью политики). Если у пользователя есть доступ к PowerShell, он может запустить командлет Unblock-file, чтобы легко удалить информацию об идентификаторе зоны из файла.

Вышеприведенный обход работает, только если пользователь может создать NoSmartScreen значение реестра с помощью одного из методов, таких как редактор реестра, PowerShell, консоль reg.exe, WScript.exe, CScript.exe или любой другой инструмент, уже присутствующий на компьютере.

SmartScreen — это дополнительный уровень защиты, который может быть полезен в дополнение к функциям Защитника Windows в реальном времени и облачной защиты. Microsoft должна убедиться, что вышеуказанная лазейка включена в будущие выпуски Windows.