Вы, наверное, уже слышали об очень известном типе вируса под названием «Cryptolocker«.

Каждый день вы можете услышать о новом варианте вируса Cryptolocker и, основываясь на своем опыте, могу сказать, что производители антивирусов просто не могут угнаться за такого рода угрозами, потому что однажды загруженный вирус Cryptolocker меняет имена и хеши файлов .exe, так что это действительно трудно отследить это.

Следующие рекомендации помогут вам защитить ваш компьютер или сеть от вируса Cryptolocker.

- Не используйте неподдерживаемую операционную систему, такую как Windows XP. Хотя вы будете более защищены с помощью этого руководства, даже если вы используете устаревшую ОС, такую как Windows XP, мы настоятельно рекомендуем вам перейти к более новой операционной системе и перейти на нее. Microsoft больше не предоставляет обновления безопасности и техническую поддержку для Windows XP.

- Используйте хорошую антивирусную защиту программного обеспечения и убедитесь, что ваши определения вирусов актуальны.

- Используйте сторонний брандмауэр или брандмауэр Windows.

- Используйте контроль учетных записей Windows (UAC) в режиме одобрения администратором. Когда система или вы запускаете файл .exe, он запросит у вас согласие или пароль, если вы вошли в систему как обычный пользователь.

- Всегда работайте под стандартной учетной записью Windows. Пусть Windows запрашивает учетные данные администратора каждый раз, когда вы пытаетесь что-то установить.

Хотя вышеупомянутые методы помогут вам получить лучшую защиту, они не обязательно защитят вас от одного из вариантов Cryptolocker.

Чтобы предотвратить активацию вируса cryptolocker и, следовательно, начать с шифрования ваших файлов, вот что вы можете сделать если вы используете Windows Professional или Enterprise версии операционной системы Microsoft.

Откройте редактор локальной политики, запустив gpedit.msc и перейдите к:

Конфигурация компьютера | Настройки Windows | Настройки безопасности | Политики ограниченного использования программ

В меню действий или с помощью правой кнопки мыши выберите «Новые политики ограниченного использования программ»

Выбрать Дополнительные правила и в правой панели щелкните правой кнопкой мыши и выберите, чтобы создать Новое Путь Правило.

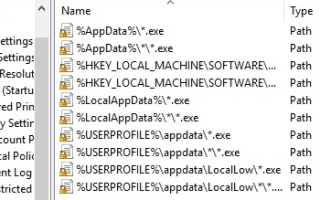

Теперь добавьте каждое из следующих правил и установите уровень безопасности «Disallowed«:

% AppData% \ *. EXE

% AppData% \ * \ *. EXE

% LocalAppData% \ *. EXE

% LocalAppData% \ * \ *. EXE

% USERPROFILE% \ * \ *. EXE

% USERPROFILE% \ *. EXE

Обновление: Нам пришлось добавить полную папку User Profile в эту политику, потому что вирус использовал другие папки, кроме папки Appdata.

% USERPROFILE% \ AppData \ *. EXE

% USERPROFILE% \ AppData \ * \ *. EXE

% USERPROFILE% \ AppData \ LocalLow \ *. EXE

% USERPROFILE% \ AppData \ LocalLow \ * \ *. EXE

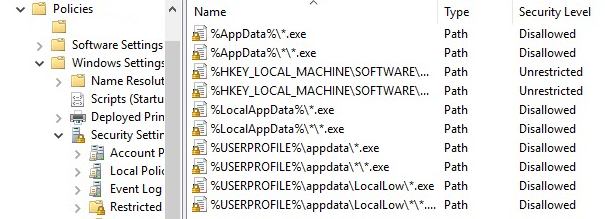

Когда вы закончите, вы должны получить такой результат:

Закройте редактор политик и перезагрузите компьютер.

С этой политикой вы предотвратите запуск исполняемых файлов из каталогов, которые в основном используют Cryptolocker.

Если вы работаете в корпоративной среде, вы можете связать созданную выше политику с вашим доменом и, таким образом, предотвратить запуск Cryptolocker.

Настройте защиту SmartScreen с помощью групповой политики. У нас есть руководство по настройке Smartscreen ЗДЕСЬ.

Не стесняйтесь оставлять свои комментарии и предложения.