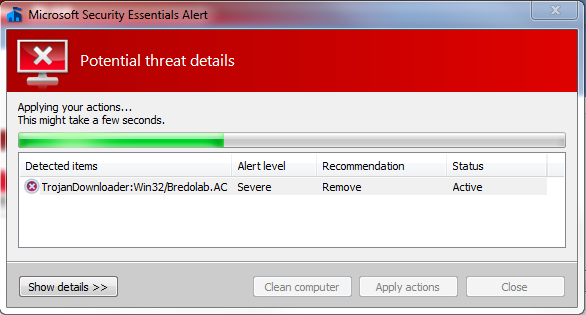

Обновление: после того, как мы представили эту угрозу Microsoft, они подтвердили, что эта угроза классифицируется как новый вариант TrojanDownloader: Win32 / Bredolab.AC. (проверьте остальную часть статьи для получения дополнительной информации)

За последние пару дней я получил несколько подозрительных электронных писем, поэтому я решил проверить содержимое вложенного файла .zip, и без удивления в нем был файл .exe.

Что не хорошо, так это то, что ни антивирус Microsoft Security Essentials, ни Eset Nod32 не смогли обнаружить его после того, как я отсканировал файл.

По крайней мере, почтовый сканер Microsoft Outlook пометил это письмо как спам. Так что я не был полностью незащищен ��

Тема поддельного сообщения выглядит примерно так:

Тема: номер для отслеживания UPS 8279775.

Отправитель: менеджер UPS Рамона Мок (parcel@ups.com)

Вот тема письма:

Уважаемый клиент!

Курьерская компания не смогла доставить вашу посылку по вашему адресу.

Причина: ошибка в адресе доставки.

Вы можете забрать посылку в нашем почтовом отделении лично!

Пожалуйста, внимание!

Транспортная этикетка прикреплена к этому письму.

Пожалуйста, распечатайте этот ярлык, чтобы получить этот пакет в нашем почтовом отделении.

Пожалуйста, не отвечайте на это письмо, это неконтролируемый почтовый ящик.

Спасибо.

United Parcel Service.

Вложение фактически содержит вирус, который может заразить компьютер пользователя.

Когда я нашел дополнительную информацию об этом вирусе, я обнаружил, что подобный вирус был выпущен почти 2 года назад, поэтому, очевидно, это новый его вариант, так как антивирусные сканеры не смогли обнаружить угрозу. До сих пор я пытался обнаружить угрозу с помощью «только» Microsoft Security Essentials и антивируса Nod32.

Вот предупреждение о вирусе UPS, который был выпущен около 18 месяцев назад.

Новейший циркулирующий вирус — отказ доставки UPS / Fed Ex. Вы получите электронное письмо от UPS / Fed Ex Service вместе с номером пакета. В нем будет сказано, что они не смогли доставить посылку, отправленную вам в такую-то дату. Затем он попросит вас распечатать прилагаемую копию счета. НЕ ПЫТАЙТЕСЬ ПЕЧАТЬ ЭТО. ЭТО ЗАПУСКАЕТ ВИРУС! Передайте это предупреждение всем своим операторам ПК на работе и дома. Этот вирус нанёс миллионы долларов ущерба за последние несколько дней.

Я не могу быть уверен в том, какой ущерб это может нанести вашему компьютеру, но я полагаю, что это вариант троянского вируса UPS, и я могу только посоветовать вам, получив подобную почту, немедленно удалить ее.

Обновление: я отправил подозрительный файл в Центр защиты от вредоносных программ Microsoft (MMPC). Я обновлю эту статью, как только получу больше информации об этом.

Обновление № 2: я получил ответ от Microsoft, и они подтвердили, что эта угроза классифицируется как TrojanDownloader: Win32 / Bredolab.AC. Троян-загрузчик получает доступ к удаленным веб-сайтам в попытке загрузить и установить вредоносное или потенциально нежелательное программное обеспечение.

Согласно Microsoft, этот троянский вариант был обнаружен 16 декабря 2009 года, но, похоже, это новый вариант, который является причиной, по которой он не был обнаружен антивирусными сканерами.

Важное примечание. После того, как я представил эту угрозу Microsoft, они обновили определения вирусов, как показано ниже:

Последнее обнаружение обновлено:

Определение: 1.71.2267.0

Дата выхода: 15 января 2010

НО имейте в виду, что если вы используете Microsoft Security Essentials, определения вирусов могут не обновляться автоматически. Я предлагаю вам открыть Microsoft Security Essentials, выбрать вкладку «обновление» и нажать кнопку «Обновить». Теперь вы будете защищены.

Вот скриншот успешного обнаружения этой новой угрозы

В любом случае, давайте рассмотрим, что на самом деле делает этот троян на вашем ПК.

Системные изменения

Следующие системные изменения могут указывать на наличие этой вредоносной программы:

Наличие следующих файлов:

\ digeste.dll

\ digiwet.dll

\ mcenspc.dll

\ msansspc.dll

% Стартап% \ asgupd32.exe

% Стартап% \ dfqupd32.exe

% Стартап% \ dmaupd32.exe

% Стартап% \ fmnupd32.exe

% Стартап% \ ihaupd32.exe

% Стартап% \ imiupd32.exe

% Стартап% \ legupd32.exe

% Стартап% \ ppqupd32.exe

% Стартап% \ rqjupd32.exe

% Стартап% \ ikowin32.exe

% Стартап% \ wbhwin32.exe

% Стартап% \ hcgwin32.exe

% Стартап% \ fqosys32.exe

% Стартап% \ lecsys32.exe

% Стартап% \ necsys32.exe

% Стартап% \ rncsys32.exe

% Стартап% \ ysfsys32.exe

% Стартап% \ zqosys32.exe

\ WBEM \ grpconv.exe

% AppData% \ wiaserva.log

Наличие следующих изменений реестра:

Чтобы подключ: HKLM \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders

Устанавливает значение: «SecurityProviders»

С данными: «msapsspc.dll, schannel.dll, digest.dll, msnsspc.dll, digeste.dll»

Техническая информация (анализ)

Win32 / Bredolab — это загрузчик, который может загружать и запускать произвольные файлы с удаленного хоста.

Установка

Win32 / Bredolab изменил свой метод установки с течением времени. При запуске более старых вариантов Win32 / Bredolab они копируют себя в одно из следующих мест, преобразуя свои EXE-файлы в DLL:

\ digeste.dll

\ digiwet.dll

\ mcenspc.dll

\ msansspc.dll

Затем реестр изменяется, чтобы гарантировать, что DLL загружена. Например:

Чтобы подключ: HKLM \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders

Устанавливает значение: «SecurityProviders»

С данными: «msapsspc.dll, schannel.dll, digest.dll, msnsspc.dll, digeste.dll»

Более свежие варианты Win32 / Bredolab копируют себя в папку% startup%, используя одно из следующих имен переменных:

asgupd32.exe

dfqupd32.exe

dmaupd32.exe

fmnupd32.exe

ihaupd32.exe

imiupd32.exe

legupd32.exe

ppqupd32.exe

rqjupd32.exe

ikowin32.exe

wbhwin32.exe

hcgwin32.exe

fqosys32.exe

lecsys32.exe

necsys32.exe

rncsys32.exe

ysfsys32.exe

zqosys32.exe

Или они могут использовать следующее местоположение:

\ WBEM \ grpconv.exe

полезная нагрузка

Загружает и выполняет произвольные файлы

Win32 / Bredolab связывается с удаленным хостом и получает ответ от главного сервера, который содержит хотя бы один зашифрованный двоичный файл. Загруженные двоичные файлы расшифровываются и исполняются.

Win32 / Bredolab может использовать произвольно названное имя файла для загружаемых двоичных файлов на локальном компьютере. Двоичные файлы могут быть сохранены в следующем месте:

% Windir% \ Temp \ ПТВ [числа] .exe

В реальных условиях Win32 / Bredolab связывается со следующими управляющими серверами:

58.65.235.41

78.109.29.116

78.109.29.112

91.207.61.12

213.155.4.82

dollarpoint.ru

imoviemax.ru

mudstrang.ru

vanni-van.cn

gssmedia.cn

www.qoeirq.com

В следующем списке приведена лишь небольшая подборка вредоносных программ, которые, как известно, загружаются различными вариантами Win32 / Bredolab:

Win32 / Эмблер

Win32 / Boaxxe

Win32 / Busky

Win32 / Cbeplay

Win32 / Cutwail

Win32 / Daurso

Win32 / FakeRean

Win32 / FakeSpypro

Win32 / Haxdoor

Win32 / Hiloti

Win32 / Insnot

Win32 / Koobface

Win32 / Momibot

Win32 / Oderoor

Win32 / Oficla

Win32 / Otlard

Win32 / Rlsloup

Win32 / Rustock

Win32 / Sinowal

Win32 / Tedroo

Win32 / Ursnif

Win32 / Vundo

Win32 / Waledac

Win32 / Wantvi

Win32 / Winwebsec

Win32 / Wopla

Win32 / Zbot

Дополнительная информация

Некоторые варианты Win32 / Bredolab могут создавать следующий файл во время выполнения:

% AppData% \ wiaserva.log

Вы также можете получить больше информации на портале безопасности Microsoft.