Local Password Administrator Solution (LAPS) — это продукт Microsoft для управления паролями локальных администраторов. При использовании паролей LAPS они хранятся в Active Directory (AD) и могут управляться с помощью групповой политики.

Установка

Для начала, LAPS должен быть загружен ЗДЕСЬ. Пакет загрузки содержит оба х86 и х64 версии LAPS вместе с таблицей данных, руководством по эксплуатации и технической спецификацией. Стоит сказать, что LAPS не требует выделенного сервера как сгенерированные пароли хранятся в Active Directory.

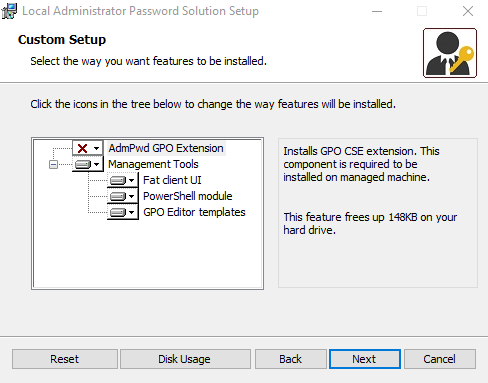

Следующие компоненты должны быть установлены на машине, с которой будет настроен LAPS.

Расширение AdmPwd GPO — Этот компонент НЕ требуется, если эта машина не управляется LAPS.

Пользовательский интерфейс толстого клиента — Это установит толстый клиентский интерфейс и связанные файлы. Это необходимо для просмотра настроенных паролей LAPS.

Модуль PowerShell — Это установит ADMPwd.PS модуль, необходимый для настройки разрешений, расширения схемы Active Directory и управления командной строкой.

Шаблоны редактора объектов групповой политики — Это установит ADMX шаблоны это будет использоваться для настройки и развертывания LAPS с использованием групповой политики.

конфигурация

однажды LAPS установлен мы должны запустить Powershell в повышенном режиме используя учетную запись, которая является членом Администраторы схемы Группа Active Directory.

Введите следующую команду в Powershell для импорта ADMPwd.PS Модуль, который мы установили ранее.

Импорт-модуль AdmPwd.PS

На следующем шаге мы расширим схему AD.

Update-AdmPwdADSchema

После этого у нас появятся два новых атрибута, видимых в свойствах объектов компьютера в Active Directory.

мс-МКН-AdmPwd

мс-MCS-AdmPwdExpirationTime

![]()

Один атрибут используется для хранения административного пароля, а другой содержит время истечения срока действия пароля.

Теперь мы должны предоставить разрешения на запись для обоих этих атрибутов для учетной записи SELF.

Введите следующую команду в окне Powershell с повышенными правами:

Set-AdmPwdComputerSelfPermission -Identity «Имя OU»

Заменить «Имя OU » с именем подразделения Active Directory, которое содержит компьютеры или серверы. В целях тестирования вы можете сделать это только с одной организационной единицей. Позже эта команда может быть применена для подразделений верхнего уровня или отдельных подразделений компьютеров и серверов.

Примечание. Если ваш домен содержит несколько одинаковых имен подразделений, вместо «Имя подразделений» следует использовать «Отличительное имя».

Чтобы предоставить разрешения для группы или пользователя для следующего подразделения, необходимо использовать следующую команду:

Set-AdmPwdResetPasswordPermission –Identity «OU name» -AllowedPrincipals «Группа AD или имя пользователя»

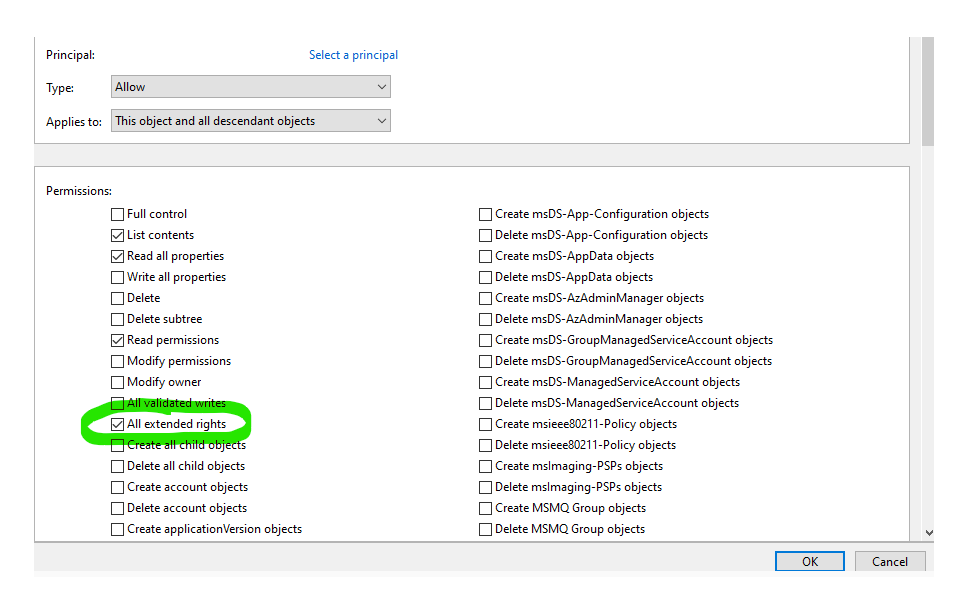

Если по какой-либо причине вышеуказанная команда не работает, вы можете делегировать управление группе AD или отдельному пользователю в указанное подразделение и добавить Все расширенные права разрешение на Этот объект и все объекты-потомки как видно на скриншоте ниже.

Текущих обладателей разрешений с расширенными правами для определенного подразделения можно проверить с помощью следующей команды:

Find-AdmPwdExtendedRights — идентификатор «OU name»

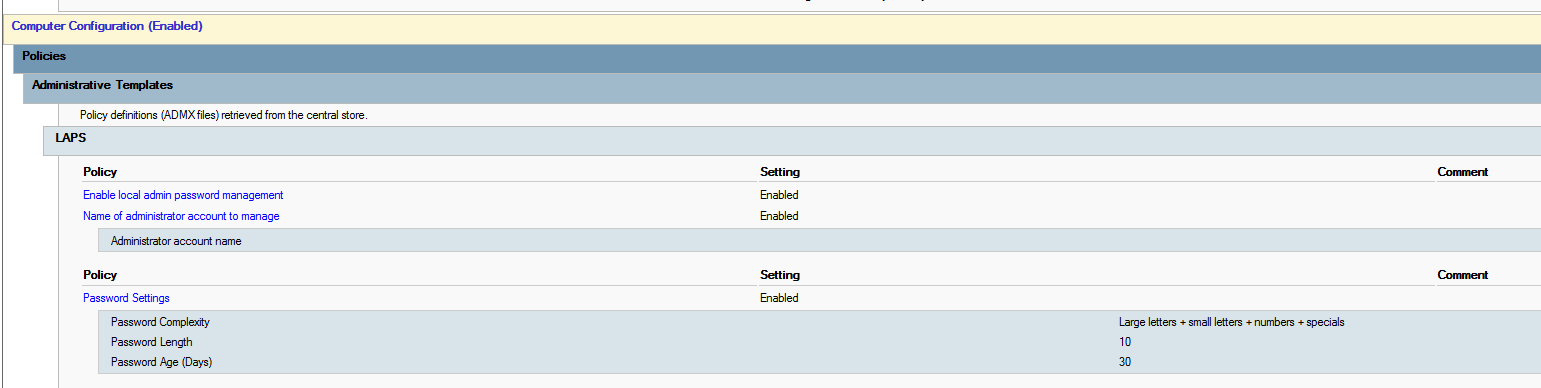

Единственное, что мы должны сделать сейчас, — это создать объект групповой политики и связать его с указанным контейнером компьютера или сервера.

С помощью этой политики мы можем определить, LAPS включен, имя учетной записи локального администратора, которую мы будем использовать в политике LAPS, сложность пароля, длина пароля и срок действия пароля.

Это должно быть так. Вопросы и предложения приветствуются!