2 марта Citrix

Я совсем недавно работал над Azure, и частью проекта было развертывание Citrix Xen App 7.1. Это должно было быть представлено как внутри, так и снаружи. Чтобы предоставить пользователям внешний доступ, я установил и настроил Netscaler Azure VMX с торговой площадки Microsoft. Это было довольно странно, чтобы начать, я планирую выложить несколько статей для более сложных моментов.

Эта конкретная статья о загрузке и привязке ваших сертификатов к внешнему интерфейсу и при необходимости связывание промежуточного сертификата к вашему сертификату.

Загрузить сертификаты на Netscaler

Красиво и просто, выполните следующие действия:

- Перейдите к Управлению трафиком> SSL> Сертификат SSL> Сертификаты сервера

- Выберите Установить

- Перейдите к своему сертификату

- Выберите загрузку

- Дождитесь загрузки сертификата в правом нижнем углу (вам может потребоваться выбрать обновление)

- Повторите для всех сертификатов (промежуточный, если требуется)

Связывание промежуточных сертификатов на Netscaler

Опять простой процесс, но если вы этого не сделаете, вы увидите следующие ошибки в своем браузере, когда пользователи попытаются подключиться к внешнему URL.

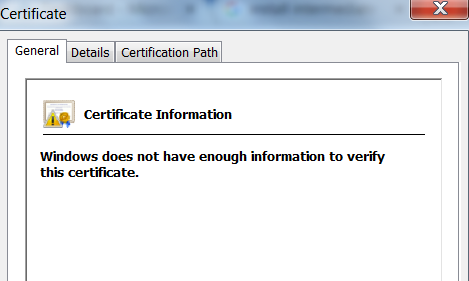

URL не является безопасным

Если вы углубляетесь глубже, причина в том, что сертификаты не связаны, и вы получаете ошибку «Windows не имеет достаточно информации для проверки сертификата»

Чтобы решить эти проблемы, мы можем связать сертификаты с помощью следующего процесса:

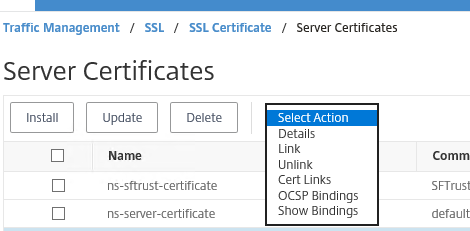

- Перейдите к Управлению трафиком> SSL> Сертификат SSL> Сертификаты сервера

- Выберите ваш веб-сертификат и промежуточный сертификат

- Выберите действия> Ссылка

Обязательные сертификаты на Netscaler

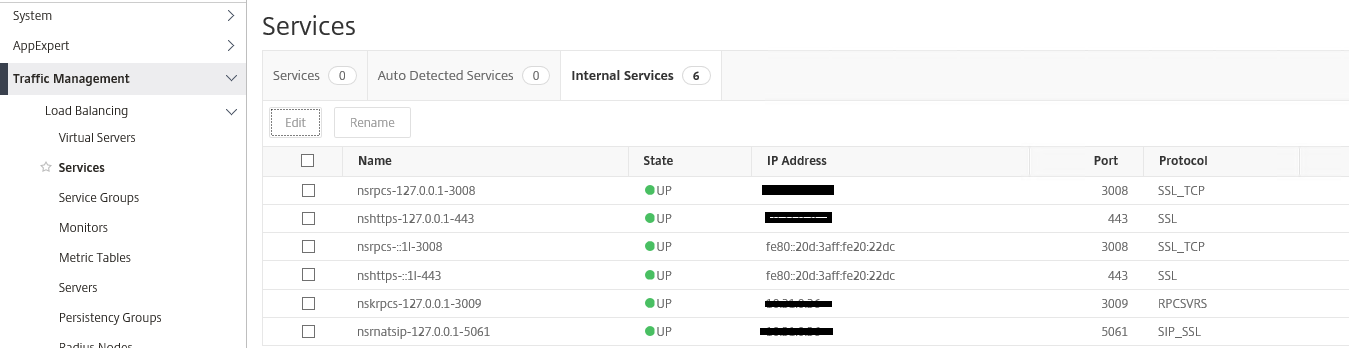

Теперь, когда у нас есть все наши сертификаты на Netscaler, нам нужно привязать их к услугам, которые мы предоставляем. В моем случае я привязываюсь к внешне доступному интерфейсу (порт 443). Выполните следующую процедуру:

- Перейдите к Управлению трафиком> Сервисы> Внутренние Сервисы

- Выберите сервис, который использует 443

- Выберите редактировать

- Выберите веб-сертификат, который мы установили и связали с промежуточным (при необходимости)

Теперь вам нужно перезагрузить netscaler, после того как все ваши сертификаты должны быть в рабочем состоянии